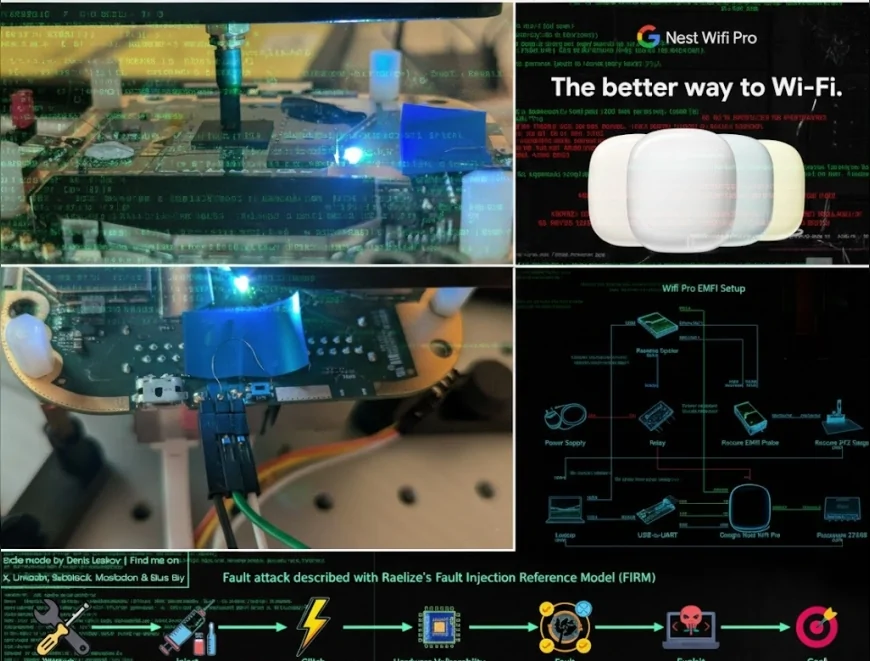

Google Nest Wifi Pro’da Donanım Alarmı EM Glitching ile Qualcomm IPQ5018 üzerinde en yüksek ayrıcalık seviyesi ele geçirildi

Güvenlik araştırmacıları Cristofaro Mune ve Niek Timmers, Google Nest Wifi Pro cihazında kullanılan Qualcomm IPQ5018 SoC üzerinde yürüttükleri çalışmada, elektromanyetik hata enjeksiyonu saldırısıyla Secure Monitor seviyesinde kod yürütmenin mümkün olduğunu ortaya koydu. Araştırma, fiziksel erişim sağlandığında donanım tabanlı güvenlik katmanlarının da aşılabildiğini gösteriyor.

Google Nest Wifi Pro cihazlarında kullanılan Qualcomm IPQ5018 sistem-çipinin, elektromanyetik hata enjeksiyonu saldırılarına karşı yeterli fiziksel direnç göstermediği ortaya çıktı. Güvenlik araştırmacıları Cristofaro Mune ve Niek Timmers, yürüttükleri çok aşamalı çalışmada, cihazın en yüksek ayrıcalık seviyesi olan EL3 Secure Monitor bağlamında keyfi kod yürütmeyi başardıklarını açıkladı.

Araştırma, üç bölüm halinde yayımlandı. İlk bölümde çipin EMFI saldırılarına karşı karakterizasyonu, ikinci bölümde Secure Monitor içinde rastgele okuma ve yazma elde edilmesi, üçüncü bölümde ise EL3 seviyesinde kalıcı kod yürütme ayrıntıları paylaşıldı. Araştırmacılar, “Amaç, donanım tabanlı güvenlik mekanizmalarının gerçek dünyada ne kadar dayanıklı olduğunu ölçmekti.” ifadelerini kullandı.

Elektromanyetik Hata Enjeksiyonu Nasıl Çalışıyor

EMFI yöntemi, işlemci üzerine çok kısa süreli ve yüksek enerjili elektromanyetik darbeler uygulanmasına dayanıyor. Bu darbeler sayesinde işlemcinin yürüttüğü talimatların bozulabildiği belirtiliyor. Araştırmacılar, “Bir kontrol talimatı atlanabiliyor ya da beklenen işlem yerine farklı bir komut yürütülebiliyor.” değerlendirmesinde bulundu.

Secure Monitor Kontrolleri Atlatıldı

Çalışmanın ikinci aşamasında, Secure Monitor tarafından uygulanan adres doğrulama mekanizmalarının hedef alındığı aktarıldı. Normal şartlarda yalnızca izin verilen bellek alanlarına erişim sağlayan is_allowed_address benzeri kontrollerin, doğru zamanlamayla yapılan EMFI saldırıları sonucunda devre dışı bırakılabildiği kaydedildi. Bu sayede, EL3 bağlamında rastgele 32 bit okuma ve yazma yapılabildiği vurgulandı.

XPU Yapılandırması Değiştirildi

Araştırmanın en kritik aşamasında, TrustZone adres alanlarını koruyan XPU yapılandırmasının yeniden programlanabildiği belirtildi. Araştırmacılar, “Tek bir başarılı glitch, Secure Monitor içinde keyfi uzunlukta kod yürütmek için yeterli.” ifadesini kullandı. Bu durumun, cihazın en korumalı yazılım katmanının tamamen kontrol altına alınması anlamına geldiği aktarıldı.

Saldırı Zor Ama Mümkün

Araştırmacılar, saldırının pratikte yüksek beceri, hassas ekipman ve uzun deneme süreleri gerektirdiğini belirtti. Ortalama başarı süresinin 30 ila 40 dakika arasında değiştiği, çok sayıda yeniden başlatma ve zamanlama denemesi gerektiği kaydedildi. Buna rağmen, elde edilen sonucun teorik değil, pratik olarak uygulanabilir olduğu vurgulandı.

Donanım Güvenliği Tartışması

Çalışma, gömülü ağ cihazlarında yalnızca yazılımsal önlemlerin yeterli olmayabileceğini ortaya koydu. Araştırmacılar, “TrustZone ve Secure Monitor gibi donanım destekli güvenlik katmanları bile fiziksel saldırılar karşısında aşılabilir.” değerlendirmesinde bulundu. Fiziksel erişim sağlanan cihazlarda, en yüksek ayrıcalık seviyesinin dahi ele geçirilebileceği uyarısı yapıldı.

Kaynak: CUMHA - CUMHUR HABER AJANSI